Cuối tuần qua nhiều nhà nghiên cứu bảo mật cho biết một sâu (worm) Windows mới đang tìm cách chui vào các mạng công ty bằng cách khai thác những mật khẩu dễ đoán.

Sâu này được Microsoft và F-Secure (công ty có trụ sở tại Helsinki, Phần Lan) gọi là "Morto". Ít nhất Morto đã lưu hành kể từ tuần trước, khi các quản trị viên công ty nhận thấy nhiều hệ thống tạo ra số lượng lớn các kết nối Internet không rõ lý do.

Theo Microsoft, Morto là thủ phạm. "Mặc dù số lượng máy tính báo cáo phát hiện Morto thấp hơn so với các họ malware khác, lưu lượng truy cập nó tạo ra là đáng chú ý", hôm Chủ nhật 28/8/2011 nhà nghiên cứu Hil Gradascevic thuộc Trung tâm MMPC (Microsoft Malware Protection Center) cho biết.

Morto lây lan nhờ sử dụng RDP (Remote Desktop Protocol) - giao thức của Microsoft để kiểm soát máy tính - bằng cách kết nối với nó từ máy tính khác.

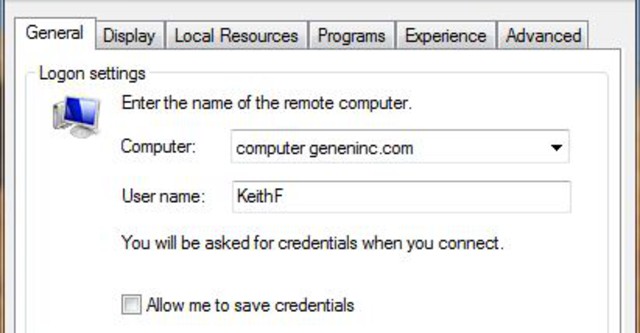

Tất cả các phiên bản của Windows (từ XP trở lại đây, gồm Windows XP, Vista và Windows 7) đều bao gồm phần mềm máy khách có sử dụng RDP để truy cập các máy ở xa. Phần mềm này tên là Remote Desktop Connection (RDC), yêu cầu tên người dùng và mật khẩu để đăng nhập vào một hệ thống từ xa.

Những máy tính Windows bị nhiễm Morto quét mạng để tìm các máy khác có bật RDC, sau đó thử đăng nhập vào máy chủ Remote Desktop bằng cách sử dụng một danh sách những mật khẩu thông thường (như "password," "123456", "abc123"), F-Secure cho biết. Nếu một trong các mật khẩu này hoạt động, sâu sẽ thâm nhập và tải về các thành phần malware bổ sung cho máy chủ nạn nhân và vô hiệu hóa các phần mềm bảo mật để không bị phát hiện.

Mục đích của Morto có thể là để tấn công từ chối dịch vụ (DoS) chống lại các mục tiêu do tin tặc định sẵn, Microsoft cho biết. “Morto nhấn mạnh tầm quan trọng của việc thiết lập các mật khẩu hệ thống mạnh mẽ”, ông Gradascevic nói. "Không nên đánh giá thấp khả năng những kẻ tấn công khai thác các mật khẩu yếu".

Theo PCWorld VN

Bình luận